Notícias

O malware permanece não detectado pela maioria dos mecanismos do VirusTotal.

Um backdoor do Linux recentemente descoberto por pesquisadores evitou a detecção do VirusTotal desde 2018.

Apelidado RotaJakiro, o malware Linux foi descrito pela equipe Netlab Qihoo 360 como uma porta de segmentação sistemas de 64-bit Linux.

O RotaJakiro foi detectado pela primeira vez em 25 de março, quando um sistema de rastreamento de comandos C2 de botnet de negação de serviço (DDoS) distribuído pela Netlab, o BotMon, sinalizou um arquivo suspeito.

No momento da descoberta, não havia detecções de malware no VirusTotal para o arquivo, apesar de quatro amostras terem sido carregadas - duas em 2018, uma em 2020 e outra em 2021.

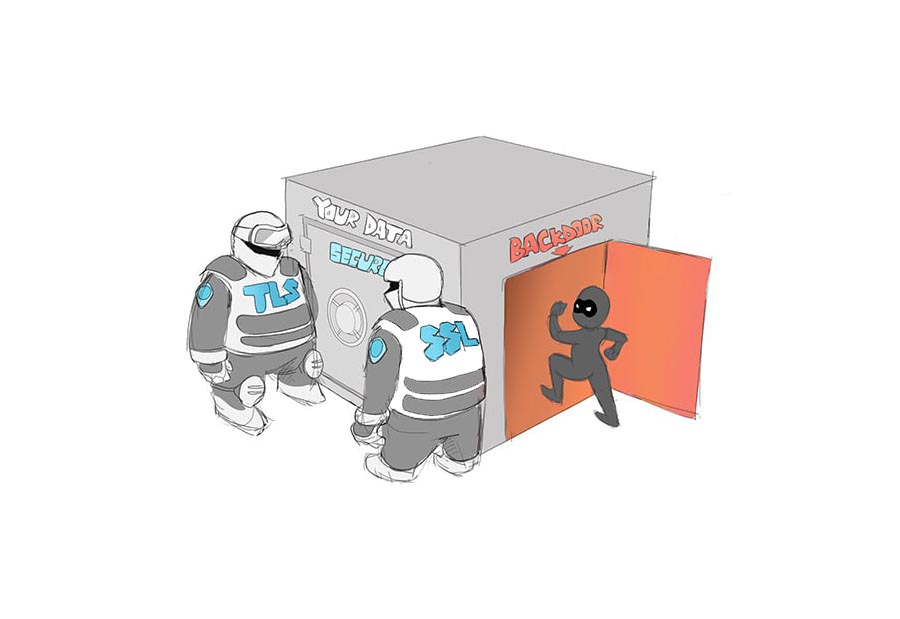

Os pesquisadores do Netlab dizem que o malware Linux muda seu uso de criptografia para voar sob o radar, incluindo compactação ZLIB e combinações de AES, XOR e rotação de chaves durante suas atividades, como a ofuscação de comunicação de servidor de comando e controle (C2).

No momento, a equipe afirma não saber o "verdadeiro propósito" do malware, além de se concentrar em comprometer os sistemas Linux.

Existem 12 funções no total, incluindo exfiltração e roubo de dados, gerenciamento de arquivos e plugins - incluindo consulta / download / exclusão - e relatórios de informações do dispositivo.

No entanto, a equipe cita uma "falta de visibilidade" nos plug-ins que está impedindo um exame mais completo dos recursos gerais do malware.

A Netlab descreveu as funções e criptografia do backdoor, conforme abaixo:

- “No nível de codificação, a RotaJakiro usa técnicas como AES dinâmico, protocolos de comunicação criptografados de camada dupla para neutralizar a análise binária e de tráfego de rede.

- No nível funcional, RotaJakiro primeiro determina se o usuário é root ou não root em tempo de execução, com políticas de execução diferentes para contas diferentes, então descriptografa os recursos sensíveis relevantes usando AES & ROTATE para persistência subsequente, proteção de processo e uso de instância única, e finalmente estabelece comunicação com C2 e aguarda a execução dos comandos emitidos por C2. "

Além disso, RotaJakiro tratará usuários root e não root em sistemas comprometidos de forma diferente e mudará seus métodos de persistência dependendo das contas existentes.

Por exemplo, ao executar em uma conta root, um novo processo pode ser criado para restaurar automaticamente os arquivos de configuração, enquanto em um cenário não root, dois processos separados são criados para monitorar e, se necessário, restaurar um ao outro.

A Netlab também sugeriu links para o botnet Torii devido a algumas semelhanças de codificação em comandos e gerenciamento de tráfego.

No momento em que este artigo foi escrito, seis dos 61 motores VT agora detectavam os arquivos do backdoor como maliciosos. Mais análises podem ser encontradas em Intezer.

Fonte: ZDNet