Dicas

A análise de malware desempenha um papel essencial para evitar e compreender os ataques cibernéticos.

Quando as equipes de resposta a incidentes são levadas a um incidente envolvendo malware, a equipe normalmente reúne e analisa uma ou mais amostras para compreender melhor as capacidades do invasor e ajudar a orientar sua investigação. À medida que as organizações lidam com um número crescente de ataques e violações, os analistas estão sempre procurando maneiras de fazer a triagem e entender as amostras de maneira mais rápida e eficiente. Neste post, vamos mergulhar nas 15 principais ferramentas essenciais de análise de malware usadas pelos pesquisadores atualmente. Todas as 15 ferramentas listadas são gratuitas ou têm uma versão da comunidade gratuita e oferecem uma ótima maneira de ver se uma ferramenta atende às suas necessidades. Para uso profissional, as versões pagas, quando disponíveis, são altamente recomendadas.

Desmontadores

- IDA Pro / Ghidra

IDA Pro tem sido o pacote de SRE (Engenharia Reversa de Software) por muitos anos, até o lançamento do Ghidra em 2019. Desde então, a popularidade do Ghidra cresceu exponencialmente devido a ser uma ferramenta de código aberto gratuita que foi desenvolvida e ainda é mantida pela NSA . Se você não tem uma licença do IDA Pro e não tem milhares de dólares para gastar no IDA Pro, então o Ghidra é para você. Como eu uso os dois, também listarei meus 5 plug-ins favoritos para cada um.

IDA Pro:

- Plugin VT-IDA : GitHub - VirusTotal / vt-ida-plugin: Plugin oficial do VirusTotal para IDA Pro Este plugin integra a funcionalidade dos serviços da web do VirusTotal na interface do usuário do IDA Pro.

- BinDiff : zynamics.com - BinDiff BinDiff é uma ferramenta de comparação para arquivos binários, é ótimo para pesquisadores de malware encontrarem rapidamente diferenças e semelhanças em códigos desmontados.

- efiXplorer : https://github.com/airbus-seclab/bincat Plugin IDA para análise de firmware UEFI e automação de engenharia reversa

- Bincat : https://github.com/airbus-seclab/bincat Analisador estático de código binário que realiza análise de valor e contaminação, reconstrução de tipo.

- Ret Sync : http://github.com/bootleg/ret-sync re-sync é um conjunto de plug-ins que ajuda a sincronizar uma sessão de depuração

Ghidra:

- VTGrep : https://github.com/SentineLabs/VTgrepGHIDRA idade dos serviços da web do VirusTotal na interface do usuário do GHIDRA. A versão atual é v0.1. Este plugin ainda não está pronto para produção e um comportamento inesperado ainda pode ocorrer e ser lançado sem qualquer garantia. Esta versão integra o VTGrep ao GHIDRA, facilitando a busca por código, strings ou sequências de bytes semelhantes.

- Binwalk: https://github.com/ghidraninja/ghidra_scripts/blob/master/binwalk.py Executa o binwalk no programa atual e marca as descobertas. Requer binwalk estar em $ PATH

- Yara:https://github.com/0x6d696368/ghidra_scripts/blob/master/YaraSearch.py Este script Ghidra fornece uma pesquisa YARA. Colocará um PRE_COMMENT no local de cada partida. Ele irá definir marcadores para cada partida.

- Golang Renamer : https://github.com/ghidraninja/ghidra_scripts/blob/master/golang_renamer.py Restaura nomes de função de um binário Go despojado.

- Daenerys : https://github.com/daenerys-sre/source Daenerys é uma estrutura de interoperabilidade que permite executar scripts IDAPython em scripts Ghidra e Ghidra em IDA Pro com pouca ou nenhuma modificação.

Depuradores

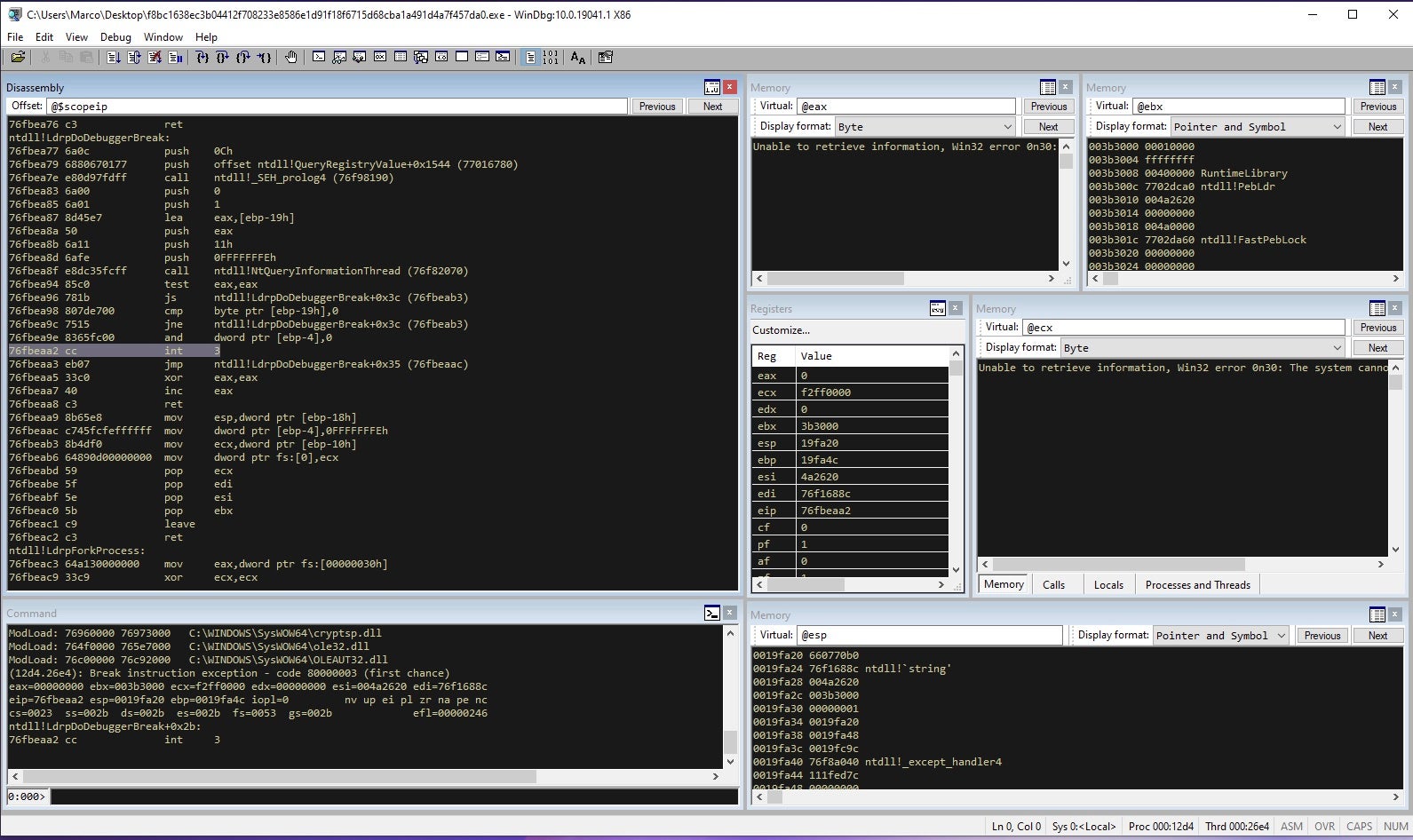

2. Windbg

O Windows Debugger é um depurador multiuso para o sistema operacional Microsoft Windows. Os engenheiros reversos de malware usaram isso no passado, mas agora existem outras alternativas no mercado de analistas de malware de nível básico. Windbg tem uma curva de aprendizado íngreme, então confira alguns dos vários tutoriais em vídeo e sites para ajudar a aprender os comandos essenciais durante a depuração.

Alguns dos benefícios de usar o Windbg sobre outros depuradores, além de depurar aplicativos no modo de usuário, são os drivers de dispositivo e o próprio sistema operacional no modo kernel.

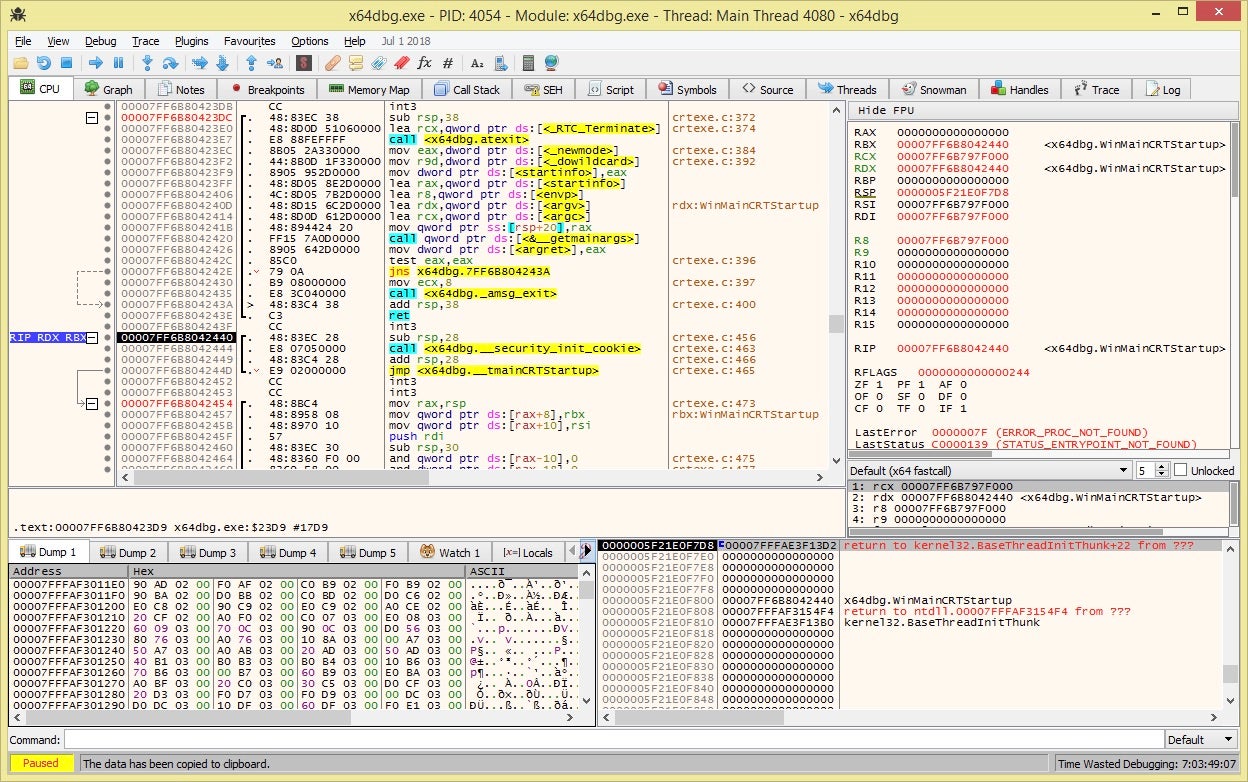

- Depurador x32 / x64

x64dbg é um depurador binário de código aberto para Windows que visa a análise de malware e engenharia reversa de executáveis. Existem muitos recursos disponíveis e vem com um sistema de plugins abrangente. Você pode encontrar muitos plug-ins para este depurador na página wiki de plug - ins .

O x64dbg se tornou um dos softwares de depuração mais populares para malware devido à sua facilidade de uso e sua interface GUI, tornando-o fácil de entender.

Editores hexadecimais

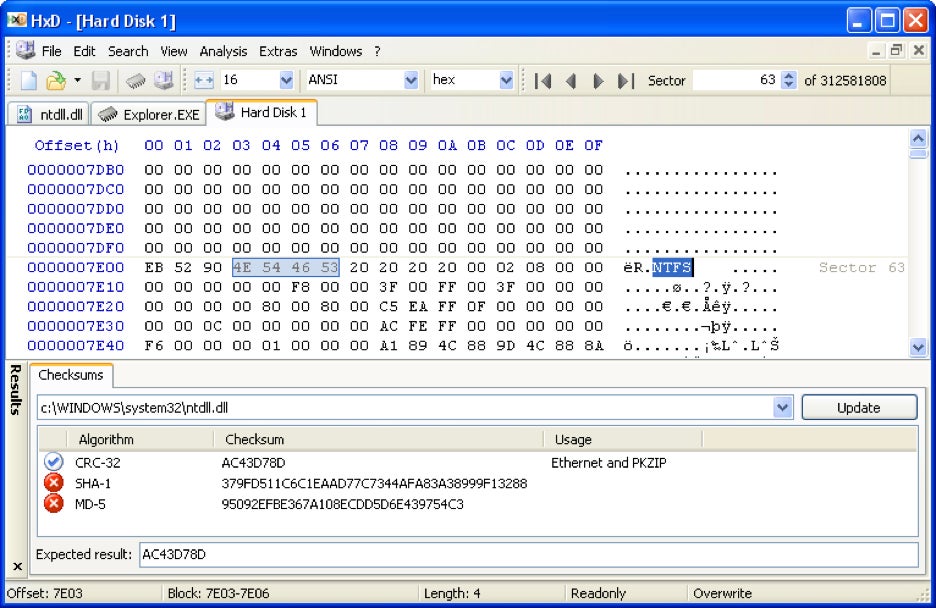

4. HxD

HxD é um editor hexadecimal gratuito, editor de disco e editor de memória para Windows. Outras opções principais incluem marcar seções de memória, pesquisar tipos exclusivos de dados, modificar a direção dessas pesquisas e exportar qualquer informação em várias saídas. Não há limite em termos de número de vezes que uma ação pode ser desfeita.

5.Hiew

Hacker's View (Hiew) é um programa que permite visualizar arquivos. A principal função do Hiew é exibir arquivos hexadecimais para pessoas que desejam alterar alguns bytes no código, mas também é capaz de muito mais. Hiew adicionalmente contém ferramentas para dumps detalhados de arquivos de objetos OMF / COFF e bibliotecas e executáveis NE / LE / LX / PE / ELF. Também é útil para dividir e juntar executáveis duplos. Esta ferramenta é uma ferramenta indispensável para muitos analistas de malware. HIEW percorre os tipos de string ASCll, Odd e Unicode e pode encontrar strings que muitas outras ferramentas não encontram. Se você quiser ver como ele é bom, o criador do Hiew, Yuri Slobodyanyuk, criou um tutorial aprofundado que é ótimo.

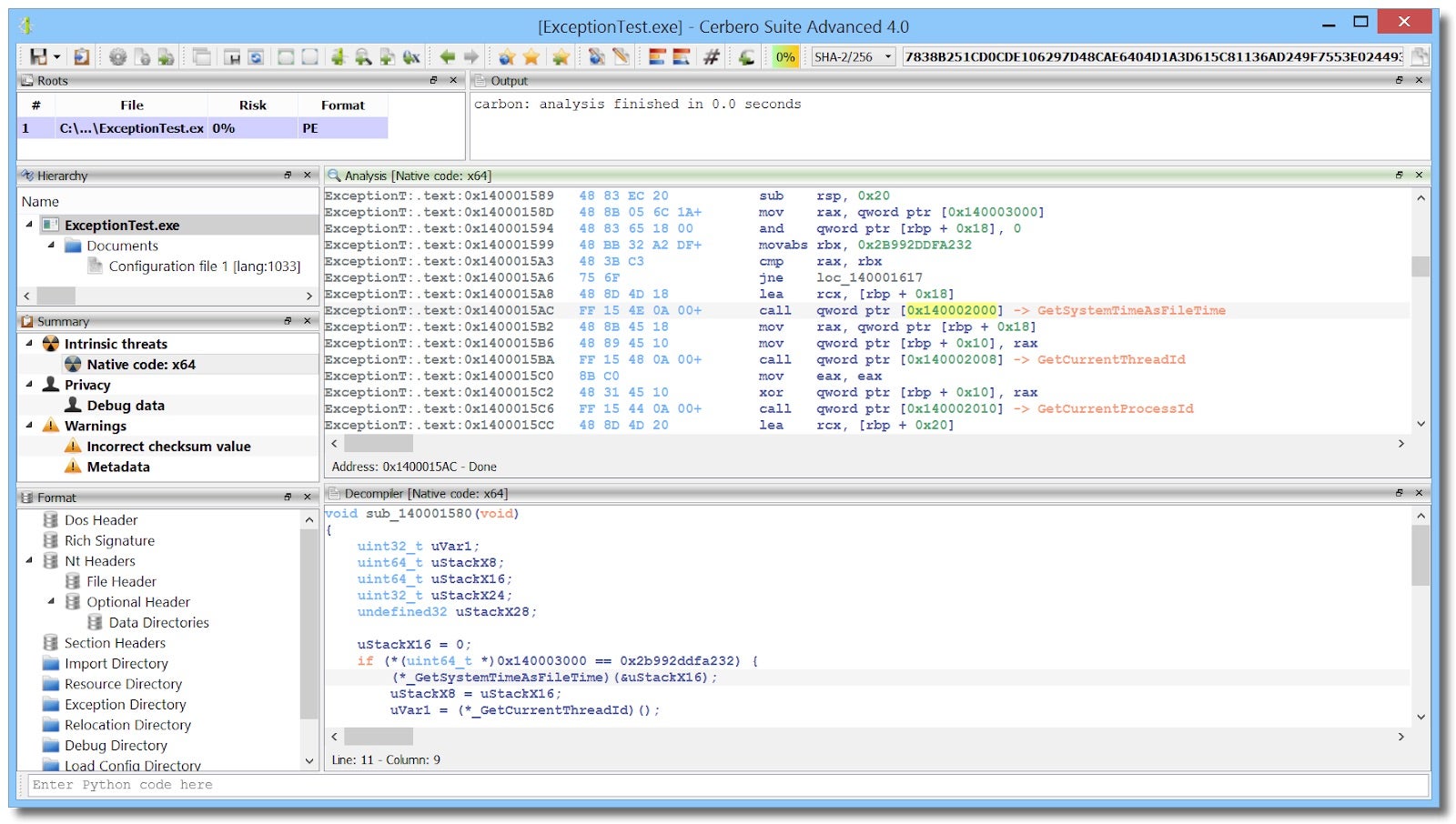

4.Suíte Cerbero

O Cerbero Suite tem a marca “The Hacker's Multitool”. Eu inicialmente encontrei essa ferramenta quando estava procurando por um editor hexadecimal avançado anos atrás. Este conjunto de ferramentas adicionou tantos recursos nos últimos dois anos que eu uso isso tanto quanto qualquer ferramenta listada neste blog. O Cerbero Suite possui um editor hexadecimal com recursos avançados e permite definir elementos de layout como estruturas e código. Ele pode analisar muitos formatos de arquivo diferentes.

No ano passado, o Cerbero Suite adicionou um motor desmontador de carbono que se integra com o descompilador Sleigh que Ghidra usa. Você também pode realizar análises de memória do Windows em imagens de memória física, arquivos de hibernação e despejos de memória.

Monitores

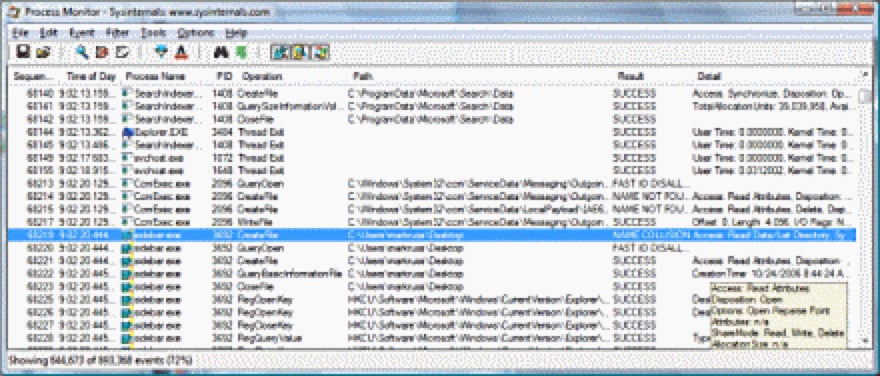

7. Monitor de Processo

O Process Monitor é uma ferramenta de monitoramento avançada para Windows que mostra o sistema de arquivos em tempo real, o Registro e a atividade do processo / thread. O Process Monitor inclui recursos robustos de monitoramento e filtragem, registro do tempo de inicialização de todas as operações, dados capturados para entrada e saída da operação, e fornece captura confiável de detalhes do processo. A ferramenta de árvore de processos mostra os relacionamentos de todos os processos referenciados em um rastreamento e muito mais.

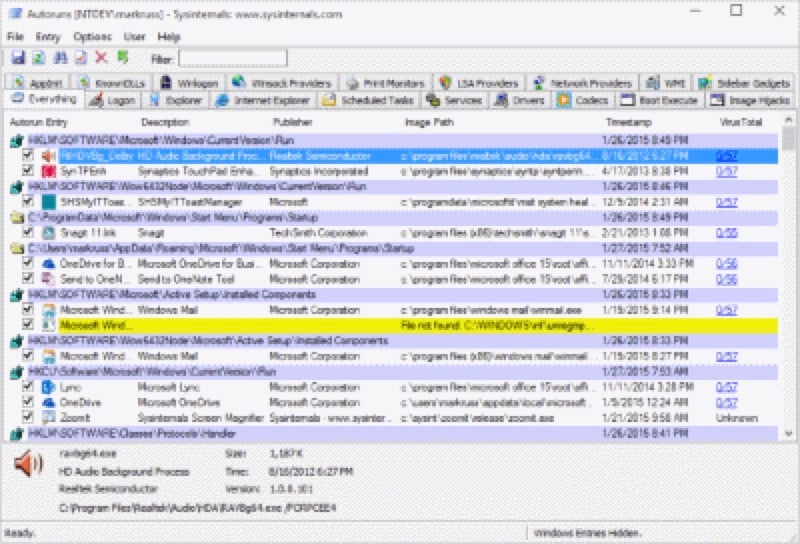

- Autoruns

Este utilitário, que tem o conhecimento mais abrangente de locais de inicialização automática de qualquer monitor de inicialização, mostra quais programas são configurados para serem executados durante a inicialização ou login do sistema e quando você inicia vários aplicativos integrados do Windows, como Internet Explorer, Explorer e players de mídia. O Autoruns mostra os aplicativos de inicialização automática configurados atualmente, bem como a lista completa de locais do Registro e do sistema de arquivos disponíveis para a configuração de inicialização automática.

Os locais de inicialização automática exibidos pelo Autoruns incluem entradas de logon, complementos do Explorer, complementos do Internet Explorer, incluindo objetos auxiliares do navegador (BHOs), DLLs do Appinit, sequestros de imagem, imagens de execução de inicialização, DLLs de notificação do Winlogon, Windows Services e Winsock Layered Service Providers, codecs de mídia e muito mais. Alterne as guias para ver os reinícios automáticos de diferentes categorias.

Análise PE

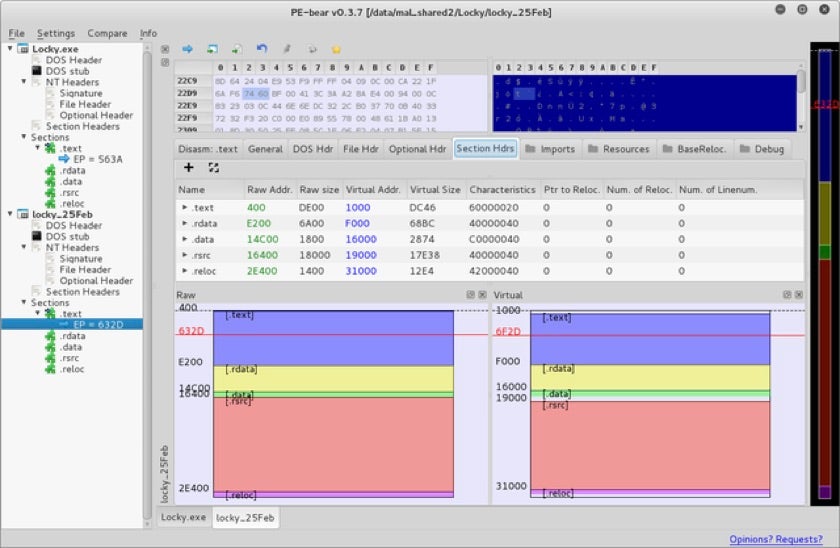

9. PE-urso

PE-bear é uma ferramenta de reversão freeware para arquivos PE. É um visualizador / editor para arquivos PE32 e PE64. Você pode visualizar vários arquivos em paralelo e reconhece compactadores conhecidos por assinatura. PE Bear é muito útil para visualizar um layout de seção PE e permite adicionar novos elementos entre muitos outros recursos.

-

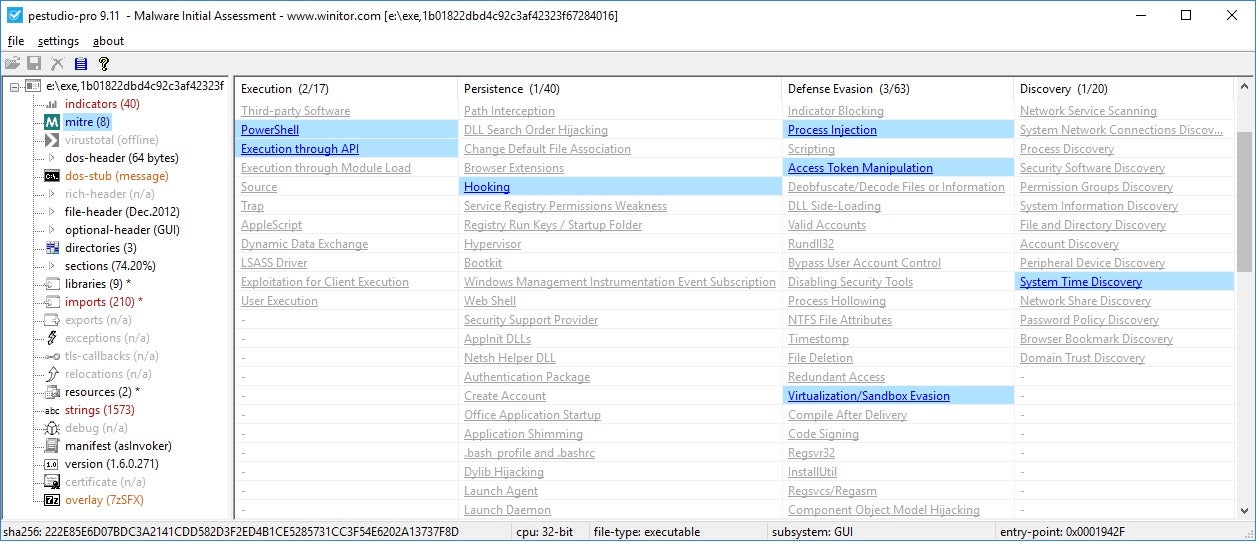

PE Studio

O objetivo do PE Studio é detectar artefatos de arquivos executáveis para facilitar e acelerar a avaliação inicial de malware. Alguns dos recursos do PE Studio são a detecção de assinaturas de arquivo, URLs codificados permanentemente e endereços IP, metadados, importações, exportações, strings, recursos, manifesto, rich-header, matriz Mitre ATT e CK e recuperação de pontuações do VirusTotal.

11.pefile

A ferramenta pefile é um módulo Python multiplataforma para analisar e trabalhar com arquivos Portable Executable (PE) . A maioria das informações contidas nos cabeçalhos do arquivo PE está acessível, assim como todos os detalhes e dados das seções. As estruturas definidas nos arquivos de cabeçalho do Windows estarão acessíveis como atributos na instância PE. Ao criar scripts em python e desejar analisar um grande conjunto de dados binários, o Pefile é uma ótima ferramenta para usar.

Outras ferramentas úteis

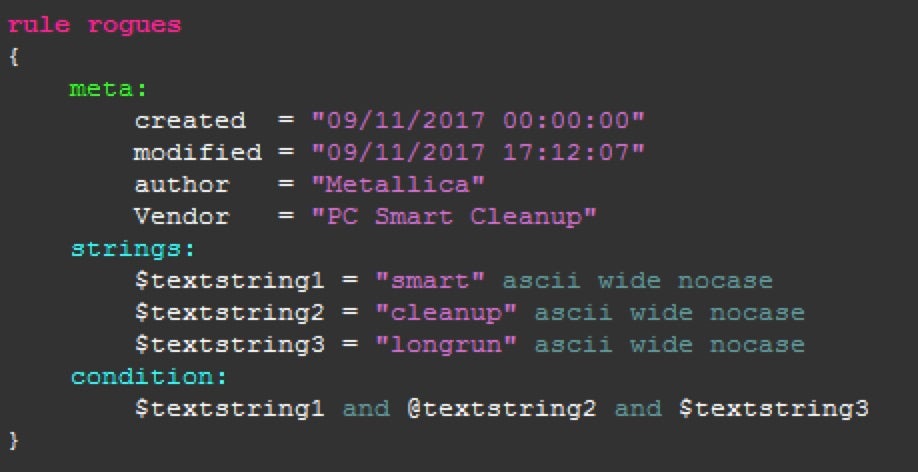

12. Yara

O YARA é usado principalmente na pesquisa e detecção de malware. Ele fornece uma abordagem baseada em regras para criar descrições de famílias de malware com base em padrões textuais ou binários. Uma descrição é essencialmente um nome de regra YARA, mais um conjunto de strings para pesquisar e uma expressão booleana que controla a lógica da pesquisa. As regras da Yara desempenham um papel importante na Inteligência de Ameaças e são muito rápidas ao digitalizar grandes conjuntos de dados.

-

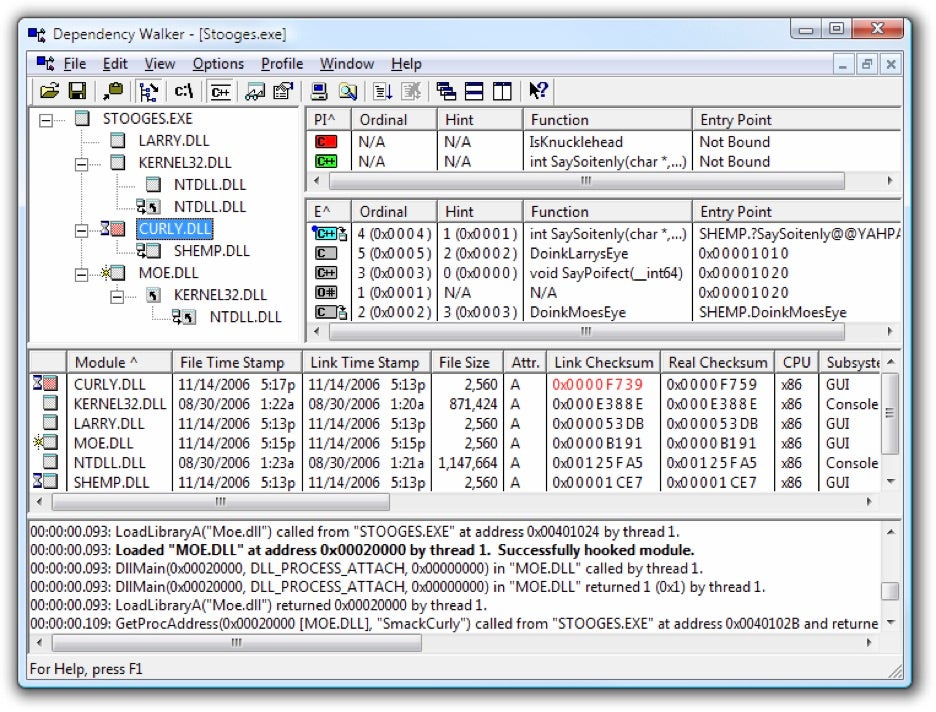

Dependency Walker Dependency

Walker é um programa gratuito para Microsoft Windows usado para listar as funções importadas e exportadas de um arquivo executável portátil. Ele também exibe uma árvore recursiva de todas as dependências do arquivo executável. Dependency Walker foi incluído no Microsoft Visual Studio até as ferramentas de suporte do Visual Studio 2005 e Windows XP SP2.

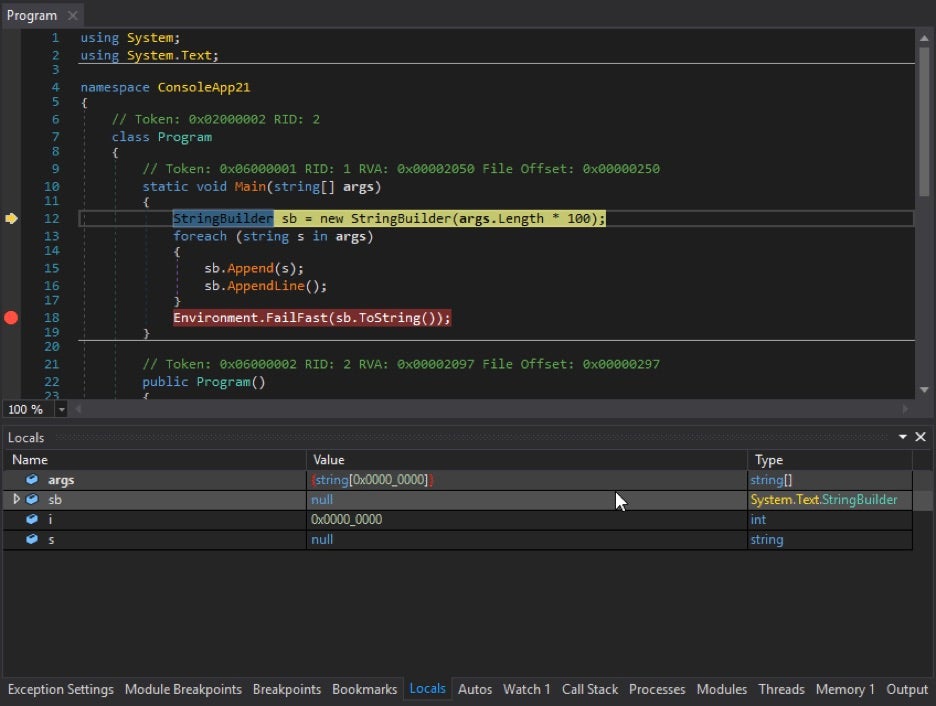

14.dnSpy dnSpy é um depurador e editor de montagem .NET. Você pode usá-lo para editar e depurar assemblies, mesmo se você não tiver nenhum código-fonte disponível. Os principais recursos do dnSpy são seus recursos de depuração e edição. Esta é uma ferramenta obrigatória para reverter malware escrito em C #

- Depurar assemblies .NET e Unity

- Editar assemblies .NET e Unity

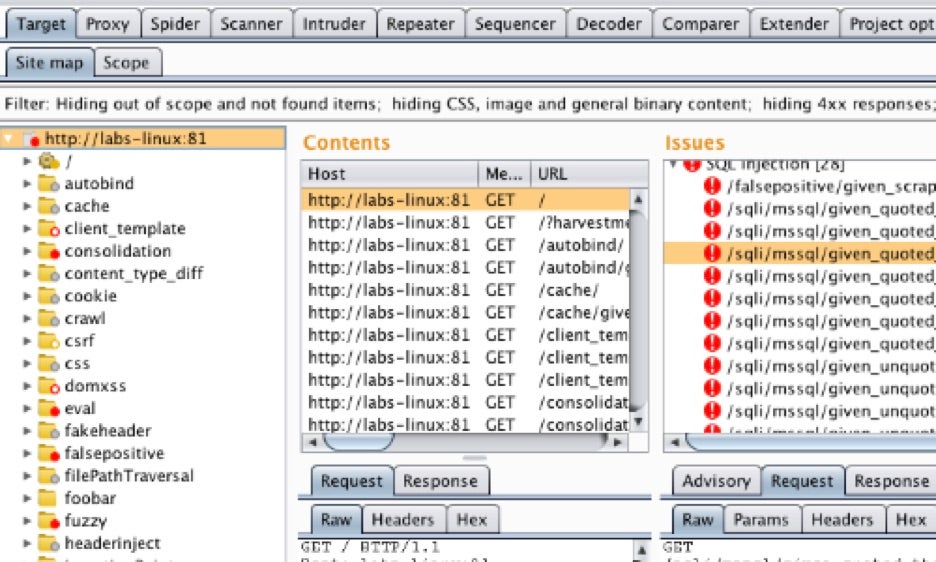

- Suíte Burp

O Burp Suite Professional é uma das ferramentas de teste de penetração mais populares disponíveis atualmente e também é útil quando você deseja usar o burp para interceptação SSL. Isso ajudará quando o malware criptografar o tráfego por SSL. O Burp Suite é ótimo para ajudá-lo a capturar todo esse tráfego e muito mais.

Conclusão Essas 15 ferramentas são todas uma parte essencial do meu kit de ferramentas para analistas de malware e encorajo você a se familiarizar com cada uma delas, pois elas aumentarão muito sua capacidade de fazer uma triagem e analisar novas amostras de maneira rápida e eficaz.

Fonte SentinelLABS