Notícias

O Google Cloud diz que protegeu um cliente de um ataque de botnet da Mēris que atingiu o pico de 46 milhões de solicitações por segundo.

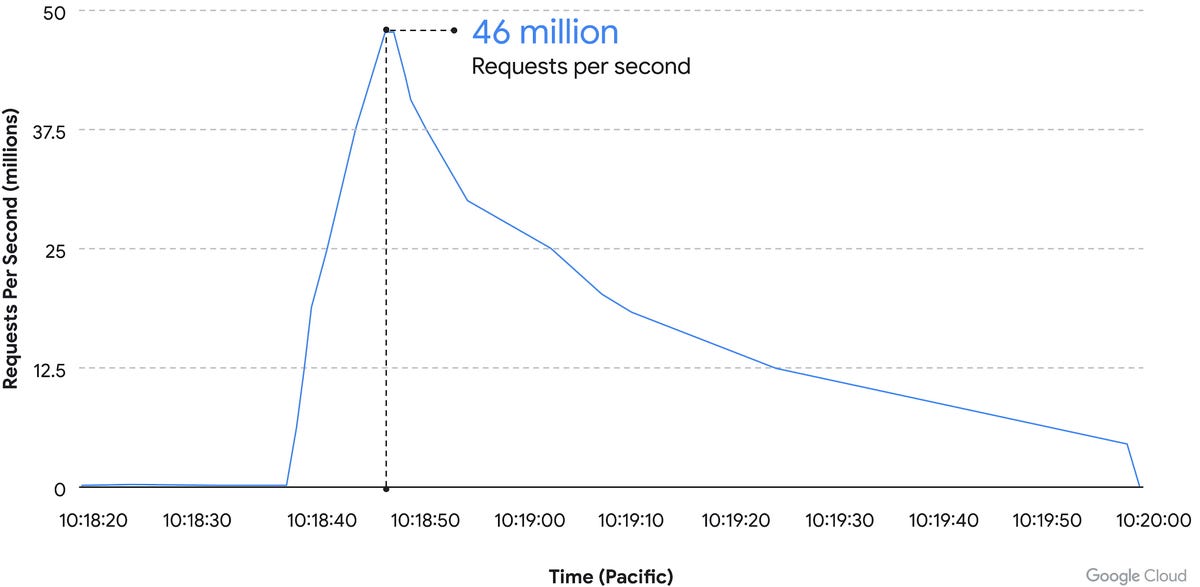

O Google Cloud revelou que bloqueou o maior ataque distribuído de negação de serviço (DDoS) já registrado, que atingiu um pico de 46 milhões de solicitações por segundo (RPS).

O ataque de 1º de junho teve como alvo um cliente do Google Cloud usando o serviço de proteção contra DDoS do Google Cloud Armor.

Ao longo de 69 minutos, começando às 9h45 (horário de Brasília), os invasores bombardearam o balanceador de carga HTTP/S de seu cliente com solicitações HTTPS, começando em 10.000 RPS e em poucos minutos aumentando para 100.000 RPS antes de atingir um pico de 46 milhões de RPS.

O Google diz que é o maior ataque já feito na camada 7, referindo-se à camada de aplicação – a camada superior – no modelo OSI da Internet.

O ataque ao cliente do Google foi quase o dobro do tamanho de um ataque HTTPS DDoS em um cliente da Cloudflare em junho, que atingiu o pico de 26 milhões de rps . Esse ataque também contou com uma botnet relativamente pequena composta por 5.067 dispositivos espalhados por 127 países.

O ataque ao cliente do Google também foi realizado por HTTPS, mas usou "HTTP Pipelining", uma técnica para escalar rps. O Google diz que o ataque veio de 5.256 endereços IP de origem em 132 países.

"O ataque alavancou solicitações criptografadas (HTTPS) que exigiriam recursos computacionais adicionais para serem geradas", disse o Google.

“Embora o encerramento da criptografia fosse necessário para inspecionar o tráfego e mitigar efetivamente o ataque, o uso do HTTP Pipelining exigia que o Google concluísse relativamente poucos handshakes TLS”.

O Google diz que a distribuição geográfica e os tipos de serviços não seguros usados para gerar o ataque correspondem à família de botnets Mēris. O Mēris é um botnet IoT que surgiu em 2021 e consistia principalmente em roteadores MikroTik comprometidos.

Pesquisadores da Qrator, que analisaram anteriormente o uso do HTTP Pipelining por Mēris, explicaram que a técnica envolve o envio de solicitações HTTP de lixo em lotes para um servidor direcionado, forçando-o a responder a esses lotes de solicitações. O pipeline aumenta o rps, mas, como mencionado pelo Google, essa técnica não exigia que ele concluísse os handshakes TLS.

A Cloudflare atribuiu o ataque de 26 milhões de rps ao que chamou de botnet Mantis, que considerou uma evolução do Mēris. O Mantis foi alimentado por máquinas virtuais e servidores sequestrados hospedados por empresas de nuvem, em vez de dispositivos IoT de baixa largura de banda, de acordo com a Cloudflare.

O Google observou que esse botnet relacionado ao Mēris abusou de proxies não seguros para ofuscar a verdadeira origem dos ataques.

Também observou que cerca de 22% ou 1.169 dos IPs de origem correspondiam a nós de saída do Tor, mas o volume de solicitações provenientes desses nós representava apenas 3% do tráfego de ataque.

"Embora acreditemos que a participação do Tor no ataque foi incidental devido à natureza dos serviços vulneráveis, mesmo em 3% do pico (mais de 1,3 milhão de rps), nossa análise mostra que os nós de saída do Tor podem enviar uma quantidade significativa de tráfego indesejado para aplicativos e serviços da web."

Fonte:ZDnet