Notícias

- Notícias

- Acessos: 890

O malware de Stantinko para Linux agora se apresenta como um servidor web Apache

O botnet Stantinko, de oito anos, atualiza seu malware Linux.

Stantinko, um dos botnets de malware mais antigos ainda em operação hoje, lançou atualizações para sua classe de malware Linux, atualizando seu cavalo de Troia para se passar por um processo de servidor web Apache legítimo (httpd) a fim de tornar a detecção mais difícil em hosts infectados.

As atualizações, detectadas pela empresa de segurança Intezer Labs , vêm confirmar que, apesar de um período de inatividade em relação às alterações de código, o botnet Stantinko continua operando até hoje.

UMA CURTA HISTÓRIA DE STANTINKO ZDNET RECOMENDA Melhores aulas do Linux Foundation em 2020: introdução ao Linux, Cloud Engineer Bootcamp e muito mais Melhores aulas do Linux Foundation em 2020: introdução ao Linux, Cloud Engineer Bootcamp e muito mais

Quer um bom trabalho técnico? Então você precisa conhecer Linux e software de código aberto. Uma das melhores maneiras de adquiri-los é por meio de um curso da Linux Foundation.

consulte Mais informação

O botnet Stantinko foi detectado pela primeira vez em 2012. O grupo por trás desse malware começou a operar distribuindo o trojan Stantinko como parte de pacotes de aplicativos ou por meio de aplicativos pirateados.

Apenas os usuários do Windows foram visados no início, com o malware usando hosts infectados para mostrar anúncios indesejados ou para instalar um minerador de criptomoeda oculto.

À medida que o botnet cresceu e começou a gerar mais lucros, seu código evoluiu ao longo dos anos. Uma atualização considerável foi descoberta em 2017 [ver relatório em PDF ] quando a empresa de segurança eslovaca ESET identificou Stantinko também implantando versões especiais de seu malware para sistemas Linux.

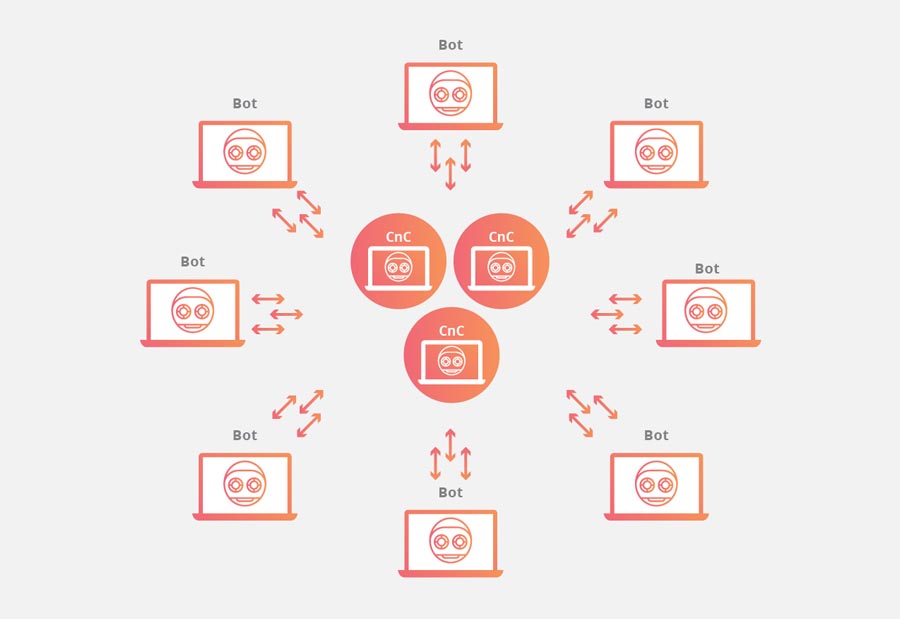

Esta versão do Linux atuou como um proxy SOCKS5, com Stantinko transformando sistemas Linux infectados em nós em uma rede proxy maior.

Cada um desses sistemas Linux seria usado para lançar ataques de força bruta contra sistemas de gerenciamento de conteúdo (CMSs) e vários sistemas baseados na web, como bancos de dados. Uma vez que comprometesse esses sistemas, a gangue Stantinko elevaria seu acesso ao sistema operacional do servidor subjacente (Linux ou Windows) e, em seguida, implantaria uma cópia de si mesmo e um criptominerador para gerar ainda mais lucros para os autores do malware.

Mas botnets de criptografia como Stantinko custam dez centavos e não costumam ser rastreados com o mesmo vigor que gangues de ransomware ou botnets como Emotet ou Trickbot.

A última versão do malware de Stantinko para Linux foi detectada em 2017, com um número de versão 1.2. Mas em um relatório divulgado hoje e compartilhado com a ZDNet, o Intezer Labs disse que depois de três anos, eles descobriram recentemente uma nova versão do malware Stantinko para Linux, com um número de versão 2,17 - um grande salto em relação ao lançamento conhecido anterior.

No entanto, apesar da enorme lacuna de versão entre os dois lançamentos, a equipe do Intezer observa que a nova versão é realmente mais enxuta e contém menos recursos do que a versão anterior, o que é estranho, já que o malware tende a aumentar com o passar dos anos.

Uma razão por trás desse movimento estranho é que a gangue Stantinko pode ter removido todo o lixo de seu código e deixado apenas os recursos de que precisam e usam diariamente. Isso inclui o recurso de proxy, ainda presente na versão mais recente e crucial para suas operações de força bruta.

Outra razão também pode ser que a gangue Stantinko estava tentando reduzir a impressão digital do malware contra soluções antivírus. Menos linhas de código significam menos comportamento malicioso de detectar.

E Intezer observa que Stantinko quase conseguiu, pois a versão mais recente tinha uma taxa de detecção muito baixa no verificador de vírus agregado do VirusTotal, quase passando despercebido.

POSANDO COMO SERVIDOR DA WEB DO APACHE Além disso, a gangue Stantinko parece ter colocado uma cartilha sobre furtividade nesta versão mais recente, porque eles também modificaram o nome do processo que seu malware Linux usa, optando por httpd , o nome geralmente usado pelo servidor web Apache mais famoso.

Obviamente, isso foi feito para evitar que os proprietários do servidor detectassem o malware em uma inspeção visual regular, já que o servidor da Web Apache é frequentemente incluído por padrão em muitas distros Linux, e esse processo geralmente é executado em sistemas Linux que Stantinko geralmente infecta.

De qualquer forma, os administradores de sistema Linux precisam perceber que, à medida que o sistema operacional Linux se torna mais difundido em ambientes corporativos hoje, mais e mais operações de malware começarão a ter como alvo o Linux, e muitas gangues também trarão todos os seus conhecimentos e truques de anos de desenvolvimento de malware para Windows .

O que os proprietários de servidores Linux precisam saber é que, apesar do Linux ser um sistema operacional seguro, o malware frequentemente se infiltra no interior dos sistemas por causa de configurações incorretas. No caso de Stantinko, esse botnet vai atrás de administradores de servidor que usam senhas fracas para seus bancos de dados e CMSs.

Na verdade, é assim que todo malware opera, independentemente do sistema operacional.

O malware raramente explora vulnerabilidades no nível do sistema operacional para se firmar em um sistema. Na maioria dos casos, as gangues de malware geralmente se concentram em:

configurações incorretas de aplicativos que deixaram portas abertas ou painéis de administração expostos online;

- aplicativos desatualizados deixados sem patches de segurança;

- sistemas / aplicativos que usam senhas fracas para serviços voltados para a Internet;

- enganar os usuários para que realizem ações perigosas (engenharia social);

- ou explorar bugs nos aplicativos executados no sistema operacional.

Exploits no próprio sistema operacional Linux raramente são usados, e geralmente depois que o malware já ganhou acesso a um sistema por meio de um dos métodos acima.

Essas explorações, empregadas como cargas de segundo estágio, geralmente são empregadas para elevar os privilégios de contas de baixo nível para contas de administrador, para que o malware possa assumir o controle total do sistema atacado. É por isso que, mesmo se o Linux (ou outro sistema operacional) não for direcionado diretamente, ele ainda precisa executar versões atualizadas para evitar essas elevações de usuário para root, uma vez que os invasores ganham uma posição segura nos hosts infectados.

Manter os sistemas protegidos contra ataques é fácil, já que a maioria dos administradores de sistema precisa manter os aplicativos atualizados e usar senhas fortes. No entanto, isso sempre é um trabalho árduo porque, na maioria dos casos, as empresas executam centenas ou milhares de sistemas ao mesmo tempo e os invasores só precisam encontrar um ponto fraco para entrar.

Fonte: ZDNet