Notícias

Coronavirus. Até o momento, observamos um número significativo de campanhas de malware, campanhas de spam e golpes diretos que estão atacando os medos e as incertezas da população global.

Agosto de 2020

[21 de agosto de 2020]

Ao longo de julho e agosto de 2020, continuamos a observar atores mal-intencionados aproveitando o COVID-19 como uma isca de engenharia social. Além disso, famílias de malware importantes continuam a se espalhar por meio de mensagens e / ou sites com o tema COVID-19.

A ascensão dos chamados aplicativos de 'rastreamento de contato' forneceu aos autores de malware mais um caminho de infecção facilmente explorável. Um exemplo foi observado na forma de CryCryptor . O CryCryptor está focado em cidadãos canadenses, aproveitando o recente anúncio de um aplicativo de rastreamento em todo o país, denominado “Alerta COVID”. As vítimas são instruídas a entrar em contato com o invasor por e-mail após a criptografia de tipos de arquivo comuns no dispositivo infectado.

Continuamos a observar as campanhas de Ransomware aproveitando o COVID-19 como isca. O NetWalker , em particular, tem sido altamente prolífico nessa área. Também não houve qualquer desaceleração observável na segmentação de instituições / entidades médicas. NetWalker, Maze e Snake alvejaram com sucesso os centros de saúde e médicos nos últimos 2 meses. Na verdade, de todos os setores representados no blog de vergonha de vítimas do NetWalker, o mais comum é o de saúde.

Conforme nosso tempo com essa pandemia avança e nossos especialistas médicos e científicos reúnem mais dados sobre o COVID-19, eles também se tornam alvos maiores e mais valiosos. Em julho de 2020, o Departamento de Justiça dos Estados Unidos, juntamente com outras autoridades , divulgou detalhes sobre uma campanha estendida visando dados de pesquisa COVID-19. As autoridades envolvidas atribuíram as campanhas destinadas aos dados de pesquisa do COVID-19 a atores apoiados pela China e pela Rússia. Um desses conselhos cobre especificamente o uso de CVE-2019-11510 (Pulse Secure VPN) para obter acesso inicial aos ambientes de destino.

Junho de 2020

[12 de junho de 2020]

Continuamos observando o uso do COVID-19 como isca em aplicativos Android maliciosos. Isso foi um pouco amplificado no aumento na publicação de aplicativos de 'rastreamento de contato' ou 'rastreamento de contato'. As famílias de cavalos de troia Anubis e SpyNote têm sido particularmente prolíficas nesta área. Tanto o Anubis quanto o SpyNote foram identificados em aplicativos de rastreamento de contato direcionados a vários locais (por exemplo: Indonésia, Irã, Rússia, Itália). Ambas as famílias de trojans visam extrair informações confidenciais ou pessoais do dispositivo de destino. Funcionalidades maliciosas nesses aplicativos de rastreamento de contato trojanizados incluem:

- Acesso total aos dados e atividades de SMS

- Injeção e visibilidade em outros aplicativos (ex: aplicativos bancários e cofres de senha)

- Keylogging

- Gravação e exfiltração de voz, tela e câmera

- Acesso a informações críticas do dispositivo e detalhes do sistema

Esses tipos de aplicativos maliciosos foram observados em lojas de aplicativos / canais de distribuição oficiais, bem como em lojas de aplicativos "menos que oficiais". Incentivamos todos os usuários a serem extremamente críticos em relação aos aplicativos que instalam e de onde estão instalando. Nem sempre é suficiente garantir que você está adquirindo aplicativos Android da loja "oficial" do Google.

O aumento do desemprego e a necessidade de licença médica / doença trouxe um novo ângulo para iscas de engenharia social relacionadas ao COVID. Os criminosos aumentaram o uso de formulários de licença médica como arma, solicitações de PTO e formulários e modelos de currículo / CV em um esforço para disseminar ainda mais o malware. Nas últimas semanas, Trickbot, ZLoader e outras famílias de malware de alto perfil adotaram esses vetores específicos. Formulários armados são espalhados por e-mail, principalmente como documentos do Word; no entanto, também observamos formatos de arquivo alternativos (ex: ISO). Os pesquisadores da Checkpoint também expandiram essas campanhas nas últimas semanas.

Em 11 de junho, o FBI lançou o PSA (Anúncio de Serviço Público) 1-061120-PSA. Este boletim detalha o uso de frete fraudulento e taxas de seguro cobradas por criminosos. Atores oportunistas estão citando atualizações falsas relacionadas ao COVID-19 nas leis, regulamentos e requisitos de transporte como justificativa para a cobrança de taxas desnecessárias. De acordo com o PSA, “exemplos dessa atividade criminosa incluem a cobrança de taxas de seguro COVID-19 fraudulentas após a compra para entrega de animais de estimação em sites online dos EUA. Um exemplo adicional inclui criminosos que cobram taxas de seguro marítimo “reembolsáveis” de forma fraudulenta, citando leis COVID-19 falsas. ”. De acordo com as diretrizes do FBI, encorajamos todos a serem extremamente cuidadosos e sempre evitar fornecer qualquer informação pessoal a empresas ou indivíduos não confiáveis.

Os criminosos continuam a visar entidades governamentais e forças-tarefa diretamente ligadas à pesquisa do COVID e à produção de EPIs. O X-Force da IBM recentemente documentou uma ampla campanha visando cerca de 40 organizações críticas em um esforço para interromper as operações e extrair informações confidenciais. E-mails de spearphishing foram enviados para executivos de alto nível nas organizações visadas, que incluíam uma empresa alemã não identificada ligada à aquisição de equipamentos de proteção individual. Esses ataques servem como um lembrete de quão bem-sucedida a distribuição de malware por e-mail ainda é. E-mail / phishing / spearphishing continua sendo o método mais eficaz de distribuição de malware.

Maio de 2020

[28 de maio de 2020]

A “família” do ransomware fuckunicorn foi observada em uma campanha de typo-squatting focada na Federação Italiana de Farmacêuticos. O domínio legítimo fornece informações oportunas sobre a Covid-19 para a comunidade italiana. A campanha de ransomware criou um site malicioso que imita o site do IFP, junto com uma ligeira variação do nome de domínio do site do IFP. Semelhante a ataques anteriores, os usuários são atraídos para baixar o ransomware que se mascara como um “rastreador de painel” da Covid. Essa ameaça também foi destacada por @JAMES_MHT em 25 de maio . O ransomware em si é baseado no antigo “kit” Hidden Tear de ransomware de código aberto. Como resultado, o ransomware não é complexo, é fácil de analisar e deve representar poucos problemas quando se trata de detecção e prevenção. Mantendo o tema, a nota do ransomware também é em italiano.

De 21 de maio em diante, observamos várias campanhas de spam com o tema COVID distribuindo o Warzone RAT (cavalo de Troia de acesso remoto). As mensagens de spam maliciosas foram criadas para explorar CVE-2017-11882 . A falha de execução remota de código é específica do Editor de Equações do Microsoft Word. Uma vez explorado, o payload Warzone RAT é baixado e instalado.

Também observamos várias campanhas de spam com o tema COVID espalhando o cavalo de Troia IcedID . Esses são maldocs bastante genéricos que contêm VB / Macros ofuscados que recuperam um arquivo de imagem .PNG especialmente criado. O malware é posteriormente extraído das imagens .PNG e lançado.

O Johns Hopkins Center continua a ser uma isca valiosa para invasores em potencial. Microsoft divulgou recentementedetalhes sobre uma campanha de phishing com o tema COVID que leva à instalação do RAT do NetSupport Manager. Essas campanhas são supostamente muito prolíficas e aproveitam documentos do Excel criados com códigos maliciosos para facilitar a distribuição de malware. A maioria das amostras que observamos segue uma convenção de nomenclatura previsível (ex: covid_usa_nyt_ *) onde “*” é substituído por uma série de quatro números (ex: covid_usa_nyt_8072.xls). Os documentos do Excel, que contêm informações e estatísticas atualizadas sobre o Coronavirus, contêm macros que baixam e iniciam o malware. A Microsoft afirma que existem “centenas de arquivos únicos do Excel” usados pela campanha, porém todos eles se comunicam com o mesmo servidor C2. As infecções do NetSupport são particularmente problemáticas, pois baixam e instalam vários componentes adicionais após a infecção.

[20 de maio de 2020] Nas últimas 2 semanas, houve um aumento no número de campanhas com o tema COVID do Trickbot e do Formbook . As campanhas do Formbook têm como alvo instituições educacionais, por meio de mensagens de phishing com um aplicativo trojanizado para professores. Formbook. como outros ladrões, concentra-se na coleta de dados confidenciais. E-mails de phishing recentes do Trickbot têm se disfarçado de detalhes oficiais sobre a Lei de Licença Médica da Família e outras iscas semelhantes (e oportunas).

Em 11 de maio, o usuário do Twitter @cocaman tuitou informações sobre um conta-gotas com o tema COVID para o HimeraLoader. Semelhante às campanhas Trickbot mencionadas anteriormente, os ataques centrados em HimeraLoader utilizam o FMLA como uma isca, levando as vítimas a abrir um documento Word malicioso, levando à instalação do malware. Após a instalação, o malware criará uma tarefa agendada para persistência, bem como removerá componentes adicionais.

Em 14 de maio, o MalwareHunterTeam observou um novo cavalo de Tróia baseado em Node.js se espalhando com a ajuda de iscas com o tema COVID. A entrega inicial parece ter sido por e-mail de phishing, com anexos .jar (Empresa PLP_Tax alívio devido ao surto de Covid-19 CI + PL.jar). Após a execução, o .jar (um downloader) recupera malware adicional, escrito em Note.js. Uma vez infectados, os invasores têm controle semelhante ao RAT sobre o host alvo. A persistência é obtida por meio de uma entrada na chave 'run' do registro (HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run).

Com relação às plataformas móveis, continuamos a ver aplicativos maliciosos, disfarçados como recursos releados pela Covid, sendo propagados por meio de várias lojas. Estes são todos trojans infostealer ou outro spyware semelhante. Um exemplo foi descoberto simplesmente denominado “Covid.apk” com o nome do pacote “DZ.Eagle.Master” (ou variantes dele). Esses trojans são projetados para coletar e transmitir informações pessoais.

Em 14 de maio, a Microsoft anunciou uma nova iniciativa para fornecer IOCs / indicadores com o tema COVID-19 por meio de feed gratuito. Esses indicadores são automaticamente incluídos em várias tecnologias de proteção baseadas na Microsoft. No entanto, ambientes que utilizam outros fornecedores podem aproveitar os IOCs conforme necessário. Os IOCs baseados em hash cobrem vários tipos de arquivos e ameaças e estão disponíveis por meio da API de segurança do Microsoft Graph e do Azure Sentinel GitHub. Os clientes corporativos que usam o MISP também podem facilmente importar / ingerir os dados.

As campanhas de coleta de credenciais de spam / phishing e ransomware com o tema COVID para Android são os destaques da atualização desta semana. Os invasores estão empregando algumas iscas novas em suas campanhas de phishing, bem como modificando algumas bem conhecidas (por exemplo: iscas de phishing FedEx e UPS).

No início da semana, o FBI emite Flash Alert MI-000124-MW, cobrindo indicadores específicos para campanhas de e-mail de phishing COVID-19. Os indicadores listados cobrem mais do que foi observado nos últimos meses. Ou seja, e-mails de phishing genéricos que atraem as vítimas com detalhes baseados em COVID, incluindo “Detalhes de rastreamento COVID atualizados”, “Recomendações da OMS atualizadas para COVID-19” e semelhantes. As campanhas cobertas foram projetadas principalmente para a coleta de credenciais. Alguns utilizam malware comum, enquanto outros simplesmente redirecionam para sites de phishing transformados em armas. Observamos as seguintes famílias ligadas às campanhas baseadas em malware:

- Lokibot

- Agente Tesla ( MITER S0331 )

- AZORult ( MITER S0344 )

- Adwind

- Exploração genérica de CVE-2017-11882

Ao longo das últimas semanas, vimos um aumento no uso de UPS ou iscas baseadas em FedEx usadas em campanhas de phishing. Embora isso por si só não seja novo, essas iscas testadas e comprovadas foram modificadas para os tempos atuais. Combinar esses métodos no contexto de 'atrasos no envio' devido à pandemia é mais novo. Geralmente, essas mensagens afirmam ser da FedEx, UPS ou DHL, solicitando uma ação da vítima devido a um atraso no envio resultante do Coronavirus. A maioria deles são coletores de credenciais baseados em redirecionamento; no entanto, muitos também contêm anexos maliciosos.

Também vimos um tema ligeiramente novo na forma de falsas mensagens de demissão. Estas são mensagens direcionadas, que citam a pandemia como a causa do desligamento da vítima de sua respectiva empresa.

O malware associado inclui:

- Remcos RAT ( MITER S0332 )

- Bsymem

Os cibercriminosos ainda estão aproveitando a pandemia para espalhar ransomware, inclusive no Android. Nas últimas semanas, observamos várias instâncias do trojan SLocker. Este é um “armário” muito básico que se mascara como um aplicativo informativo para o Coronavirus. Uma vez instalado, o aplicativo malicioso bloqueará a atividade do usuário, solicitando o pagamento (PayNet). Quando infectados, os usuários são recebidos com a seguinte mensagem (traduzida):

Parabéns! Seu telefone está bloqueado! Você tem 20 minutos para inserir o código, caso contrário, o telefone não ligará novamente ... Não veja isso como uma mensagem arbitrária, será difícil para você 🙁Destrancar senhaHora exataPara desbloquear o código, ligue para +998 998 910 312 Faça 8000 paynet e obter o código. (Não peça o código sem Paynet, não vou te dizer de qualquer maneira)

O comportamento varia nas diferentes versões e sabores do Android.

Abril de 2020

[27 de abril de 2020]

Ataques / campanhas usando iscas com o tema COVID continuaram a aumentar na última semana. Continuamos a observar uma quantidade cada vez maior de mensagens e sites maliciosos explorando o medo e a incerteza em torno da pandemia. Houve um aumento geral na obtenção de credenciais puras, muitas das quais se referindo a pagamentos de estímulo do governo dos EUA e pacotes de empréstimos para pequenas empresas. Nessa categoria, foram observadas várias campanhas que se mascaram diretamente como United States Small Business Association (SBA).

Este exemplo particular foi parte de uma ampla campanha usada para divulgar o Remcos RAT. ( MITER S0332 ). Remcos é um RAT completo, capaz de coletar credenciais, documentos e informações confidenciais, bem como comprometer a funcionalidade básica (keylogging, acesso ao microfone, capturas de tela, controle de webcam) e muito mais. Existem ataques semelhantes focados em países fora dos Estados Unidos e também em entidades financeiras

Em meados de abril, observamos uma variante do Anyplace RAT quando foi carregado para vários repositórios de coleta de amostra de malware.

A campanha Anyplace RAT se mascara como uma comunicação oficial da Epay, fornecendo atualizações sobre suas habilidades operacionais atuais. Como o Remcos, o Anyplace é um trojan de acesso remoto completo. Após a execução, o dropper e o executável principal são gravados em c: \ Arquivos de Programas (x86 \ cdc .

Os atores por trás do Trickbot continuaram em seus caminhos prolíficos ao longo do último mês. Observamos várias campanhas de spam espalhando o Trickbot (junto com outras ameaças subsequentes). Muitas das iscas são centradas em formulários falsos do DocuSign hospedados no Google Docs ou compartilhados diretamente como um anexo. Quando os documentos são abertos, as macros incorporadas são executadas, levando à infecção pelo Trickbot.

Completando alguns dos destaques mais recentes, continuamos a observar campanhas de malware utilizando mais famílias de 'commodities' (Loki, Tesla, Gomorrah). Como nos exemplos anteriores, os anexos com o tema COVID ou iscas de email desempenham um papel importante nesses ataques. Em um exemplo, temos o Tesla Keylogger se disfarçando como uma imagem de “máscaras de proteção”.

Esta é uma isca que se repete com frequência nas campanhas do Tesla Keylogger.

Como um lembrete, além do ataque violento de malware e ataques com os quais todos nós lutamos todos os dias, os golpes definitivos associados ao COVID-19 não diminuíram.

Existem muitos golpistas de baixa sofisticação por aí, usando eventos atuais para ganho financeiro rápido. Continue a ser hiperconsciente e crítico com cautela.

[14 de abril de 2020] Em meados de abril, observamos um ataque de ransomware com tema COVID de curta duração. Mensagens de e-mail de spam, contendo documentos de palavras maliciosas com o tema COVID foram usadas para descartar uma carga útil de ransomware baseada em HiddenTear (ransomware de código aberto)

Depois de aberto, o documento coloca o ransomware em ~ \ AppData \ Local \ e o executa. Quando executado, o ransomware tenta entrar em contato com o servidor C2 para obter componentes adicionais (imagem do desktop) e comunica os dados no host da vítima. Os arquivos criptografados são renomeados com uma extensão “ .locked20 ”.

[14 de abril de 2020] HiddenTear é uma estrutura de ransomware de código aberto de longa data. O SentinelOne Endpoint Protection detecta e evita todas as atividades maliciosas associadas a esta ameaça.

[14 de abril de 2020] No início de abril, várias campanhas com foco no Android foram observadas espalhando os cavalos de Troia bancários Anubis e Cerberus para vítimas que buscavam informações adicionais sobre o Coronavirus em sua área. Muitos foram direcionados especificamente para usuários na Itália e na China. Os aplicativos maliciosos afirmam rastrear e informar os usuários sobre atualizações específicas do COVID para sua região (uma isca muito comum). Muitas vezes, os dados no aplicativo serão legítimos (redirecionamento), mas o aplicativo solicitará permissões além do que é necessário ou exigido, permitindo que exfiltrar dados pessoais para o local remoto de sua escolha.

[14 de abril de 2020] No final de março, uma ampla campanha de phishing foi observada usando mensagens de e-mail com o tema COVID mascaradas como notificações do “Departamento de Saúde”. As mensagens de e-mail continham um link malicioso que leva as vítimas a uma página projetada para colher credenciais do Outlook / Office. O remetente do e-mail e os exemplos de assunto estão abaixo:

- Remetente: “Departamento de Saúde” <departamento [.] Pandemia de saúde [@] zacks [.] Com>

- Assunto: “ALERTA ALERTA: Casos COVID-19 ultrapassaram 300.000 globalmente”.

[14 de abril de 2020] Golpes falsos de caridade e doação têm se tornado cada vez mais frequentes desde o início da pandemia. Os criminosos estão constantemente girando em torno de iscas com o tema COVID enquanto se aproveitam do medo e da incerteza que pairam sobre a população. Um exemplo de um desses golpes (“Lina Charity Foundation”) pode ser visto abaixo. Essas mensagens são distribuídas em massa. No exemplo abaixo, removemos os dados bancários fornecidos. Os grupos por trás deles geralmente incluem esses detalhes (nome do banco, endereço, códigos Swift, números IBAN) para permitir que suas vítimas concluam as doações / transferências fraudulentas.

[14 de abril de 2020] Ao longo do final de março / início de abril, várias campanhas Ursnif com o tema COVID foram observadas. Tradicionalmente, o Ursnif é utilizado para roubo de informações e exfiltração de dados. Isso inclui a coleta de credenciais, informações bancárias e similares. Mensagens maliciosas chegam com documentos maliciosos do Word. Quando abertos (e as macros executadas), os documentos executarão scripts para obter componentes adicionais de um servidor removido. Por meio de vários estágios de JavaScript ofuscado, scripts VBS e / ou PowerShell, a carga útil final do Ursnif é gravada no host da vítima.

[6 de abril de 2020] Do início a meados de março de 2020, o Redline Stealer foi distribuído por meio de uma campanha de spam usando iscas com o tema Coronavirus. As vítimas foram induzidas a baixar e instalar uma versão trojanizada do software cliente “Folding @ home”.

[6 de abril de 2020] Ao escolher fazer o download do software malicioso, os usuários são apresentados ao executável “dobrando-o-arquivo-trojan.exe”. Redline Stealer é um malware bem conhecido que pode roubar informações do navegador, conjuntos de credenciais, bem como informações do usuário e do sistema.

Ao longo de março de 2020, o trojan bancário Qbot foi distribuído por meio de campanhas agressivas de spam. As vítimas são atraídas por mensagens que afirmam estar vinculadas a suprimentos atualizados de EPI (ex: máscaras e luvas). Ao seguir os links maliciosos, os usuários são direcionados ao cavalo de Tróia Qbot em formato de arquivo EXE ou ZIP.

[6 de abril de 2020] Os invasores têm aproveitado o pacote United States Stimulus Relief para induzir os usuários a seguir links maliciosos que, em última análise, levam ao vazamento de dados pessoais de várias formas. Observamos campanhas por e-mail e SMS que oferecem informações atualizadas sobre o projeto de lei de estímulo ou prometem empréstimos de curto prazo com o estímulo esperado das vítimas para serem usados como garantia.

Esses ataques estão em andamento e encorajamos os usuários a serem extremamente cautelosos ao interagir com e-mails relacionados ao COVID e mensagens SMS / TXT.

[Atualização em 1º de abril de 2020] Em 1º de abril, surgiu um novo malware multifacetado que usa o Coronavirus em uma tentativa de direcionar as emoções de suas vítimas. Quando executado, o conta-gotas irá depositar vários scripts e arquivos dependentes. A ameaça então passa a fazer uma série de alterações de configuração que afetam negativamente a postura de segurança do host infectado. A rotina de infecção requer uma reinicialização devido às alterações no UAC. Após a reinicialização, cargas adicionais são executadas, resultando na exibição de uma imagem do Coronavirus adornada com mensagens adicionais seguindo o tema.

Em alguns cenários, uma carga adicional será executada, responsável por sobrescrever o MBR (Registro mestre de inicialização) da máquina. O usuário recebe então uma mensagem simples em um fundo cinza fosco, com acesso restrito aos dados locais.

Nota : SentinelOne Endpoint detecta e impede todos os artefatos e comportamentos associados ao Wiper.coronavirus

Março de 2020

Os autores de malware continuam a utilizar COVID / Coronavirus como isca. Vimos atividades contínuas das famílias de malware descritas nesta postagem original, incluindo AdWind, LokiBot, NetSupport RAT, Tesla Keylogger e Kpot. Também observamos famílias de malware adicionais participando da exploração do medo em torno do COVID-19.

[31 de março de 2020] Mensagens de e-mail com o tema Coronavirus são usadas para espalhar o trojan Hawkeye. Hawkeye é um cavalo de Troia de longa data que rouba credenciais. Em campanhas recentes, os usuários são direcionados por meio de mensagens de spam que afirmam ser uma "cura" na China e na Itália (ex: CORONA VIRUS CURE FOR CHINA, ITALY)

[31 de março de 2020] Os atores por trás do trojan Metamorfo (Casbaneiro) lançaram uma campanha de spam com o tema COVID-19 para espalhar seu malware. Semelhante a outros usos dessa isca, as vítimas são induzidas a seguir um link malicioso para receber “mais informações ou informações atualizadas” sobre o COVID-19 em sua região. Os links maliciosos levam a um instalador MSI malicioso que baixa malware adicional e estabelece comunicações C2 persistentes.

[31 de março de 2020] Campanha de e-mail com o tema Coronavirus usada para espalhar o trojan Nanocore. As vítimas são atraídas por informações incorretas relacionadas a uma atualização das vacinas COVID-19. Downloads maliciosos são nomeados de acordo com este tema (por exemplo: “Covid-19 Vaccine.gz”)

[31 de março de 2020] No final de março, observamos o trojan bancário Sphinx, que é amplamente baseado no código-fonte vazado do Zeus, começou a se espalhar agressivamente via e-mail com mensagens com o tema COVID. Em alguns casos observados, as vítimas foram induzidas a preencher um formulário relacionado ao recebimento de assistência governamental durante o surto. O documento malicioso, então, solta e executa um script VBS. Este script estabelece canais de comunicação C2 e baixa cargas executáveis adicionais. Além das iscas com o tema COVID, o funcionalmente permanece praticamente inalterado no que diz respeito à criação de dados por meio de injeção na web.

Em meados de março de 2020, uma nova família de ransomware Android, CovidLock, começou a ter como alvo os usuários por meio de downloads de aplicativos maliciosos (APK). Os aplicativos maliciosos foram hospedados em sites mascarados como hosts para aplicativos válidos de rastreamento de informações em tempo real. Após a infecção, o ransomware induz os usuários a fornecer controle total do dispositivo por meio de caixas de diálogo de solicitação de permissões enganosas. O malware configura-se para carregar na inicialização do dispositivo e leva a um pedido de resgate no estilo tela de bloqueio. Esta família específica utiliza Pastebin para ajudar na construção das notas de resgate exibidas.

No início de março de 2020, o grupo APT Mustang Panda (China) utilizou várias campanhas de spam para entregar implantes. As mensagens de spam usaram várias iscas com o tema COVID-19. Documentos maliciosos foram usados para executar scripts adicionais e aproveitar as táticas LOTL subsequentes para recuperar e iniciar cargas úteis.

Em meados de março de 2020, observamos vários sites hospedando versões falsas de utilitários WiseCleaner. Esses sites foram usados para distribuir o trojan Kpot Infostealer, junto com uma nova família de ransomware chamada “CoronaVirus”. Dos falsos sites com o tema WiseCleaner, uma versão maliciosa do “WSHSetup.exe” foi usada para baixar o ransomware CoronaVirus junto com o Kpot Infostealer. Uma vez infectado, uma mensagem de resgate personalizada é exibida na inicialização, antes do carregamento do Windows. As vítimas são instruídas a enviar e-mail aos atacantes, em vez de interagir com eles por meio de um site de portal de pagamento.

O trojan Kpot Infostealer é acoplado ao ransomware para coletar carteiras de criptomoedas, dados de navegador e conjuntos de credenciais. O resgate solicitado é normalmente de aproximadamente $ 50,00 USD.

Em meados de março, as campanhas de ransomware do NetWalker foram observadas atacando vários alvos classificados nos escritórios de Saúde e Serviços Humanos (ex: Illinois Champaign-Urbana Public Health District). O malware foi entregue por e-mail com anexos VBS maliciosos. Após a inicialização, o malware continua criptografando os tipos de arquivo direcionados, bem como desabilitando produtos antivírus conhecidos (se encontrados).

Fevereiro de 2020

No início de fevereiro de 2020, várias campanhas de phishing com o tema COVID-19 / Coronavirus foram rastreadas, visando principalmente o setor de transporte e logística. As campanhas de phishing foram usadas para espalhar o cavalo de Troia AZORult para alvos de alto valor no setor de transporte marítimo. Algumas amostras de mensagens continham documentos maliciosos do Microsoft Office projetados para explorar o CVE-2017-11882 . CVE-2017-11882 é uma vulnerabilidade de corrupção de memória no Equation Editor. A exploração bem-sucedida permite a execução de código arbitrário nas versões afetadas do Microsoft Office.

No início de fevereiro de 2020, uma grande campanha de phishing com o tema COVID-19 / Coronavirus teve como alvo grandes grupos de usuários do Office 365. O motivo por trás dessas campanhas foi a coleta de credenciais básicas. As vítimas foram instadas a abrir anexos maliciosos disfarçados de atualizações nos padrões COVID-19 em suas áreas locais. A maioria das amostras observadas mascaradas como atualizações dos “Centros de Controle e Prevenção de Doenças”. Os invasores aproveitaram a vantagem de domínios "semelhantes" para maior autenticidade (ex: cdc-gov [.] Org)

No início de fevereiro de 2020, rastreamos campanhas de spam com o tema COVID-19 / Coronavirus espalhando LokiBot, visando especificamente entidades chinesas. Mensagens de spam foram vistas mascaradas como atualizações do 'Ministério da Saúde da República Popular da China'. As mensagens foram escritas em inglês, mas parecem ter sido escritas por um falante não nativo do inglês. O malware LokiBot foi distribuído nessas mensagens na forma de arquivos RAR (com extensões .arj).

Em meados de fevereiro de 2020, vários sites maliciosos foram construídos para entregar o trojan bancário Grandoreio. Vários sites armados foram utilizados, visando principalmente usuários no México, Espanha e Brasil. Os sites utilizavam uma isca do tipo download de um 'reprodutor de vídeo' para atrair as vítimas a executar as cargas de Grandoreio.

Em meados de fevereiro, o “Corona Virus Map Phishing Kit” foi anunciado para venda em vários fóruns clandestinos. O preço do kit variava de $ 200 USD a $ 700 USD. Os compradores podem personalizar o kit para incorporar seus próprios payloads ou forçar um redirecionamento (durante a execução do EXE do mapa trojanizado) para payloads remotos. O executável de mapa malicioso se mascara como dados de mapa legítimos da Universidade Johns Hopkins. Na verdade, uma imagem (neste caso, um mapa interativo) vale mais que mil palavras, com os invasores oferecendo a capacidade de carregar cargas úteis para as vítimas que visitam este nefasto mapa de disseminação do coronavírus:

No final de fevereiro de 2020, observamos campanhas de spam com o tema COVID-19 / Coronavirus direcionadas a usuários na Ucrânia. As mensagens de spam são disfarçadas como atualizações do 'Centro de Saúde Pública do Ministério da Saúde da Ucrânia'. As mensagens afirmam conter informações atualizadas para o público relativas ao COVID-19 / Coronavirus. As ondas iniciais da campanha foram usadas para distribuir vários cavalos de Tróia dropper e downloader.

No final de fevereiro de 2020, e-mails de spam com o tema COVID-19 / Coronavirus foram usados para distribuir o Tesla Keylogger. As mensagens de spam foram criadas por meio de um kit de phishing personalizado. As amostras observadas são disfarçadas como atualizações de 'The Centers for Disease Control'. As vítimas são induzidas a seguir links maliciosos para acessar “atualizações informativas para sua área”.

No final de fevereiro de 2020, observamos uma campanha de spam direcionada a entidades sul-coreanas. As campanhas de spam foram usadas para distribuir implantes BabyShark, frequentemente associados às operações cibernéticas da Coréia do Norte. Anexos maliciosos foram disfarçados como atualizações oficiais na resposta da Coreia do Sul ao COVID-19.

No final de fevereiro de 2020, várias campanhas de spam foram observadas distribuindo o FormBook. malware. As mensagens foram disfarçadas como atualizações da FedEx sobre seus planos atuais para lidar com problemas e atrasos em torno do COVID-19.

No final de fevereiro de 2020, as campanhas do Trickbot foram rastreadas, visando principalmente entidades italianas. As mensagens de spam eram construídas com um kit de phishing personalizado e redirecionavam as vítimas para cargas úteis do Trickbot.

Janeiro de 2020

No final de janeiro de 2020, observamos campanhas de spam da Emotet com o tema Coronavirus, visando principalmente entidades japonesas. Os modelos de mensagens para as execuções de spam foram atualizados com frequência (como é normal com o Emotet). Dito isso, a maioria das mensagens se disfarça como “notificações urgentes que estimulam as vítimas a abrir anexos de e-mail maliciosos. Os anexos maliciosos são disfarçados como briefings de informações atualizadas sobre pacientes COVID-19 em sua região específica.

Atualização (sexta-feira, 27 de março)

As campanhas temáticas da Covid começaram a desacelerar esta semana, enquanto os criminosos rapidamente capitalizaram o grande tópico de notícias 'Covid-19' para suas campanhas, suspeitamos que essa desaceleração continuará devido em parte à situação atual em que muitos países, cidades, e as províncias começaram a pedir ordens de “ficar em casa” ou “abrigo no local”. Essas ordens podem impactar governos locais e empresas de uma forma que diminuirá a capacidade do criminoso de movimentar dinheiro. Ainda estamos acompanhando para ver qual será o efeito sobre a economia subterrânea à medida que a economia global se torna mais turbulenta.

Este é um momento preocupante para o nosso setor e para o público em geral. Estamos no meio de uma crise global de saúde. Nesses tempos, todos nós precisamos trabalhar juntos e garantir que todos tenham os dados mais precisos e confiáveis. Todos nós queremos a garantia de que podemos confiar nos recursos disponíveis para nós. Qualquer coisa contrária a isso é destrutiva e potencialmente prejudicial para a sociedade. No entanto, todos nós sabemos que os cibercriminosos e adversários sofisticados aproveitam oportunidades como essa para promover sua própria causa. Isso não só leva à enxurrada usual de complicações inerentes a qualquer ataque ou evento cibernético, mas, neste caso, pode se traduzir em um dano real para aqueles que amamos e protegemos.

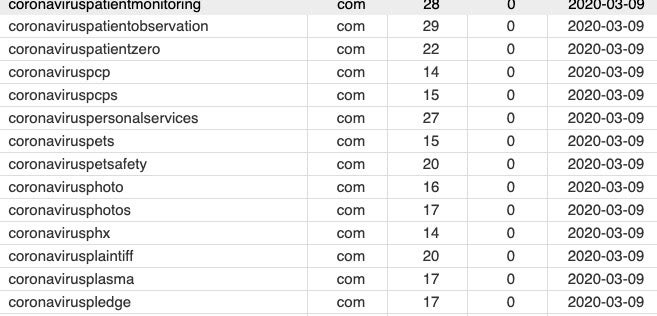

Registro e ocupação de domínio

Desde o início da propagação do vírus SARS-CoV-2 , os cibercriminosos oportunistas passaram a registrar nomes de domínio relevantes de forma proativa para uso malicioso. De acordo com dados da Recorded Future, “A partir de 12 de janeiro, o número de registros de domínio começou a aumentar, com um grande pico adicional em 12 de fevereiro”.

Embora o registro de domínio por si só não seja prova de más intenções, é um lembrete de que precisamos ser extremamente cautelosos ao interagir com domínios relacionados a “COVID” e “Coronavirus”.

Para fornecer algum contexto, considere os seguintes dados:

Domínios registrados incluindo “coronavirus” nos últimos 7 dias = 5762

Domínios registrados incluindo “covid” nos últimos 7 dias = 6155

Domínios registrados incluindo “covid-19” nos últimos 7 dias = 934

Domínios registrados incluindo “covid19” nos últimos 7 dias = 3098

Src: DN Pedia

No domínio mais centrado em golpes, domínios registrados incluindo “coronacure” nos últimos 7 dias = 934 .

Src: DN Pedia

Alguns desses domínios afirmam oferecer suprimentos médicos a preços exorbitantes; os compradores em potencial pagam adiantado e se arriscam para ver se algum dia verão uma entrega.

É importante notar que esses números não levam em consideração nomes incorretos ou sutilmente variados ( ataques homográficos) ou variantes de substituição numérica (também conhecidas como 'hackerês).

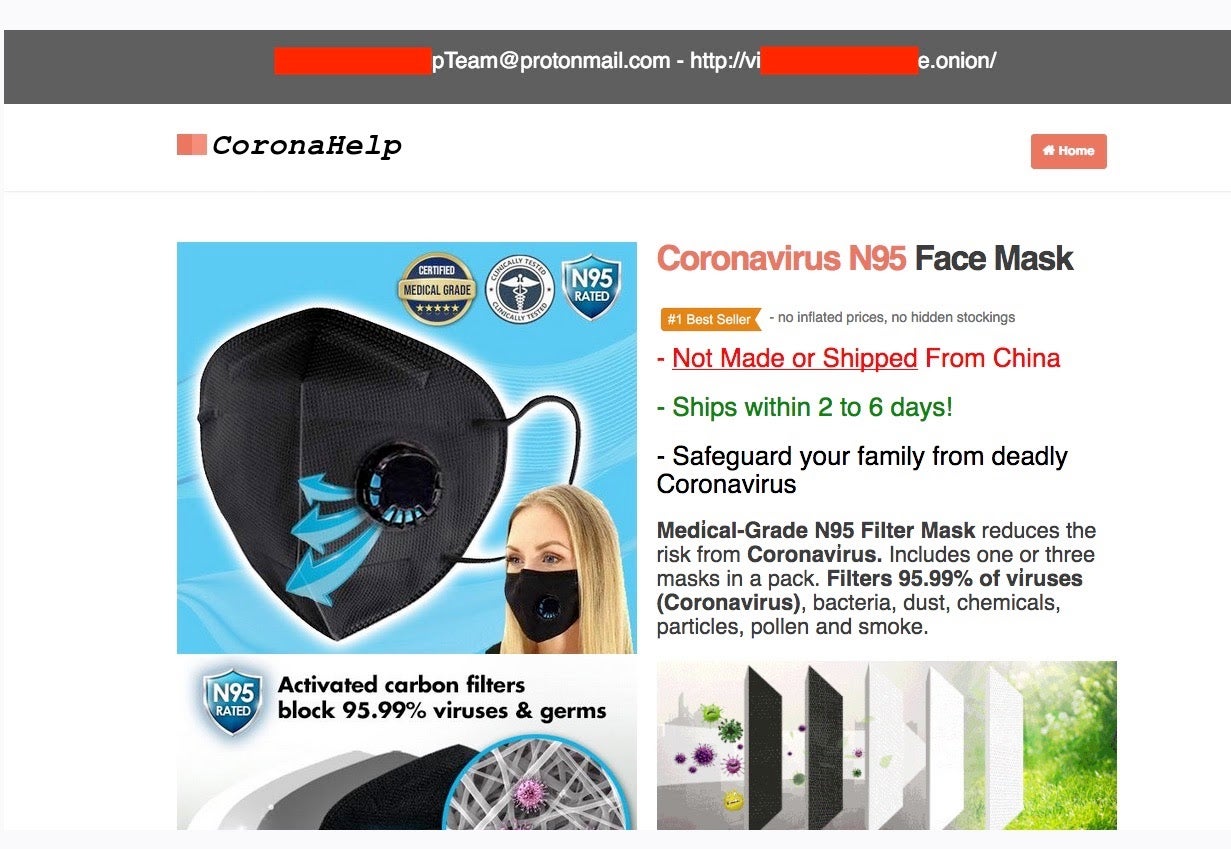

Emergência de golpes flagrantes

Vários sites dark web (.onion) afirmam vender suprimentos COVID-19 / Coronavirus (máscaras, suprimentos de higienização e limpeza) diretamente para BTC (bitcoin). Esses são golpes definitivos, que apenas coletam BTC e não entregam nada às suas vítimas. Para piorar a situação, também vimos sites relatando vender vacinas inexistentes, cobrando $ 5.000.

Vendedores de suprimentos Scammy COVID-19

Infraestrutura e ataques de desinformação

Na segunda-feira, 16 de março, uma tentativa de ataque DDoS foi realizada contra o Departamento de Saúde e Serviços Humanos dos Estados Unidos. Embora a infraestrutura do HHS permanecesse “totalmente operacional”, havia uma tensão percebida nos sistemas direcionados devido ao aumento da atividade. O ataque chega em um momento crítico devido ao fluxo atual de solicitações ao site (e serviços) em busca de informações e atualizações sobre a proteção contra COVID-19. Nessa situação, o HHS foi preparado. De acordo com um porta-voz do HHS, “ao preparar e responder ao COVID-19, o HHS implementou proteções extras”.

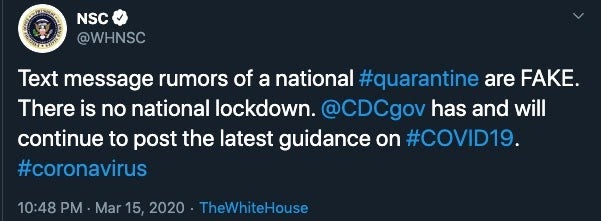

Além da tentativa de DDoS no HHS, vimos uma enxurrada de campanhas de mídia social criadas especificamente para espalhar desinformação e aumentar a paranóia em torno da pandemia do Coronavirus. Parece haver várias campanhas de desinformação em andamento em todas as plataformas de mídia social (ex: Twitter, Facebook, Telegram).

Por esse motivo, todos nós precisamos ser extremamente cuidadosos e ultra-exigentes. O NSC foi rápido em alertar e esclarecer a maioria dessas tentativas, mas, novamente, elas estão em andamento. Recomenda-se que o público monitore continuamente o NSC (e outros veículos oficiais) para dados e atualizações precisos, bem como alertas sobre campanhas de desinformação.

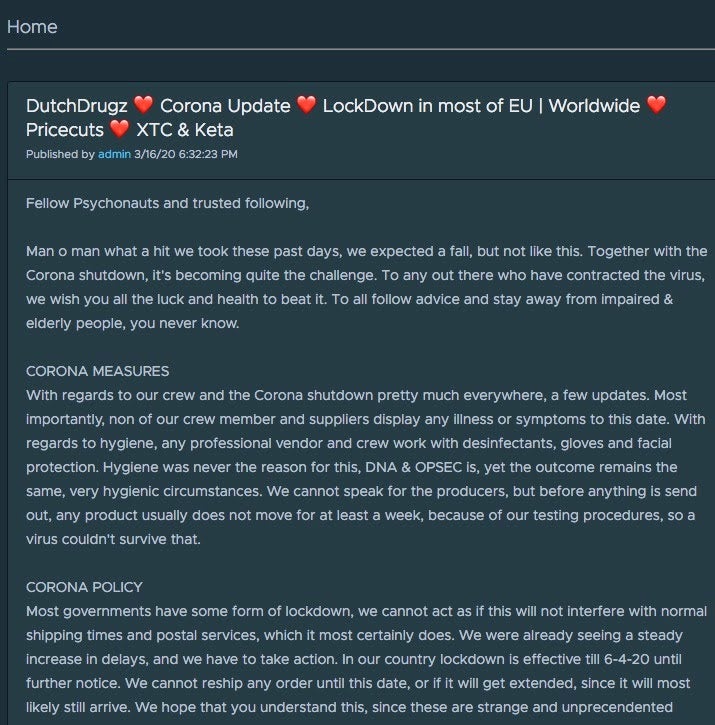

Efeitos de abastecimento e bloqueio sobre o elemento criminoso

Os cibercriminosos também podem ser afetados pelos impactos sociais do COVID-19. Talvez como um efeito colateral 'positivo', alguns fornecedores clandestinos estão tendo que interromper as operações devido ao aumento do risco ou suprimentos limitados.

Conclusão

A psicologia do medo, incerteza e dúvida é uma arma poderosa. Os criminosos se tornaram mais avançados em sua compreensão da manipulação das emoções humanas para alcançar uma ação direcionada. A engenharia social é baseada na premissa de que posso fazer com que a vítima execute ações que ela acredita serem confiáveis, mas que na verdade são maliciosas, usando manipulação, influência e engano. Também pode ser baseado em intimidação, autoridade e extorsão. O resultado líquido é uma vítima realizando ações que, de outra forma, nunca teriam feito na ausência de engenharia social.

Os atores do Estado-nação há muito confiam na engenharia social para atingir as metas de espionagem, comprometimento do sistema, influência eleitoral e manipulação da mídia social.

Embora essa ainda seja uma situação muito "viva", o Sentinel Labs já observou a capacidade dos cibercriminosos empreendedores de capitalizar sobre o medo e a incerteza do público em geral. Como acontece com qualquer evento grande e interessante, nossos adversários não têm escrúpulos quando se trata de engenharia social e distribuição de malware. Nada está fora dos limites, e a principal diferença com o clima atual é que os riscos são muito maiores. É um desafio suficiente obter dados e informações precisos de fontes conhecidas e confiáveis. O elemento criminoso turva ainda mais a água e torna nossas tentativas de proteger nossos entes queridos (e nós mesmos) ainda mais desafiadoras.

Fonte: SentinelLabs